6月27日,一种新型勒索病毒NotPetya席卷全球,其中包括切尔诺贝利核电站、印度最大的集装箱货港和一些美国医院。就像5月的WannaCry一样,这个恶意软件会对电脑里所有的数据进行加密,并向用户索取比特币作为解密的条件。

虽然这种会封锁电脑中所有文件的病毒正有愈演愈烈的趋势,但这还不是最坏的。

据安在(ID:AnZer_SH)了解到,与WannaCry一样,NotPetya 也是利用了美国国家安全局(NSA)被盗的网络武器库中泄露的Windows系统漏洞 ——“永恒之 蓝”(EternalBlue)。而与WannaCry不同的是,它并没有任何安全开关的设计。NotPetya 先会通过被破解的软件更新来寻找寄主,并从电脑内存中获取管理权限进行扩散。通过 这种手段,它可以迅速的在一个组织的内部网络中扩散。

目前为止,我们还不清楚这次网络袭击的幕后黑手是谁。但是由于乌克兰的各大公共和商业系统遭到了严重的攻击(其实乌克兰在上个月遭受了三起大型勒索病毒的袭击),有人推断俄罗斯可能介入了这次的事件。

不管怎么说,花点时间来研究一下这个问题是有意义的。勒索病毒的入侵都会给被攻击机构造成一定的影响:若影响不大,IT部门则需要浪费时间和资源在恢复备用数据上;但若影响严重,这些病毒就会摧毁数据或强迫受害者支付大量的赎金。更让人难以接受的是,如果这种病毒攻击的目标是医院这种机构,这可能就是人命关天的大事了。

目前,这轮勒索病毒都是利用了Windows XP的弱点。微软已不再支持该系统,而它最近的更新,即ServicePack 3(第三服务包),也已经差不多有10年了(不过,由于最近对其漏洞的攻击,微软罕见的对其漏洞发布了补丁包)。

据安在(ID:AnZer_SH)了解,目前,很多机构依然依赖着这个古老并有大量隐患的操 作系统。不过,只要有足够的资源来进行升级换代,这并不是个大问题。

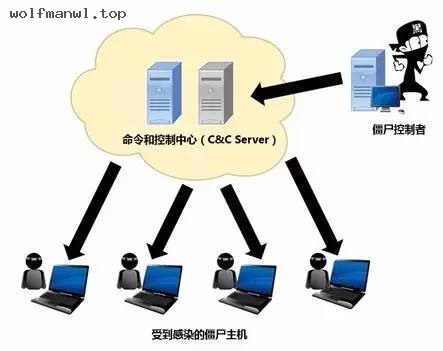

而对于我们现在所面对的最大安全威胁---僵尸网络来说,就没这么简单了。

这些由互联网连接起来的设备——如网络摄像头或数字视频录像机,正逐渐成为恶意攻击者的利用目标。其中,它们最常见的用处就是实施分布式拒绝服务(DDoS)攻击,即向目标服务器发动密集式的数据请求,使之无法提供服务。

近期,这种攻击影响最大的例子就是去年被Mirai僵尸网络击溃的Dyn了。Dyn是一个庞大的域名系统(DNS),负责为试图连接网站的用户提供正确的地址。而这场袭击导致了美国东海岸地区大范围的断网。

僵尸网络也被《麻省理工科技评论》评为2017年的10大突破技术之一。该文章的作者,安全专家Bruce Schneier表示,在未来几年内,僵尸病毒会变得越来越强,因为这些易受攻击的设备数量会以指数级增长。

如果这种攻击以更重要、更核心的网络服务为目标的话,它们所造成的后果也会越来越严重:理论上来讲,更大的网络系统、更多的网站可能会因此被迫下线。

更重要的问题在于,一个系统被击破的原因不一定是因为该机构没有及时更新系统,而是被大量廉价的家庭和商用的设备联合起来猛攻。甚至那些专门用来抵抗分布式拒绝服务攻击的安全产品也不完全能抵挡大规模的攻击。

安全专家已经警告美国国会,这是一个很现实的问题,并很有可能只能通过对物联网设备的法规来解决。特朗普政府也已承诺要击垮僵尸网络。然而我们距离找出真正有效的解决方案还有很长的路要走。

僵尸网络依旧是一个极难抵抗的安全隐患,虽然目前占据头条的是勒索病毒。

有一天,当僵尸网络进入你的视线时,或许我们已付出了极大的代价。